Rozważania na temat prywatności

Cześć. Chcecie dzisiaj porozmyślać ze mną o płaszczyznach niosących zagrożenie dla prywatności?

Dostrzegam dwie główne zasady bezpieczeństwa dotyczące informacji i cyber świata:

Pierwsza jest kluczowa. Do złamania zabezpieczeń wykorzystywane są właśnie nieuwaga i nieświadomość. Pewne sytuacje wymagają więcej ostrożności, inne mniej.

Druga ma zastosowanie, kiedy już doszło do naruszenia twojej prywatności. Ma ona zapewnić jak najmniejsze straty i możliwość naprawienia sytuacji.

Bardzo łatwo jest wyśmiać dbanie o to. Jesteś wtedy paranoikiem i coś ukrywasz(!), a poza tym rząd i korporacje znają twoje dane, więc to bez sensu. Otóż nie. Lepiej być ostrożnym i bezpieczniejszym, niż wyluzowanym i okradzionym. Tu nie chodzi o teorie spiskowe i sianie paniki, tylko o ochronę wrażliwej części twojego życia. Jak pokazujesz wszystkim na Facebooku, że jesteś na wycieczce za granicą, to złodzieje zacierają ręce. Porozrzucane po Internecie skrawki informacji mogą o tobie mówić wiele. Każdy twój upadek to problem nie tylko dla ciebie, ale i twoich bliskich. A jeśli myślisz, że szary człowiek nie będzie celem crackerów, to ich częstą praktyką jest tworzenie botnetu - sieci skompromitowanych urządzeń, które służą zwiększonej anonimowości, do zmasowanych ataków, kopania kryptowalut i różnych podejrzanych czynności. Pomyśl o tym.

CZUJNOŚĆ

PODGLĄDANIE: Nigdy nie zapominaj, że ktoś może cię najzwyczajniej zobaczyć podczas podawania ważnych danych lub wykonywania czegoś. Wtedy nie mają znaczenia błyskotliwe metody i najnowocześniejszy sprzęt. Czasami klasyczna obserwacja, użycie ukrytej kamery/podsłuchu zepsują najbardziej pieczołowicie zabezpieczony system. Zakładam, że jest mała szansa, że ktoś wynajął prywatnego detektywa na ciebie albo zatrudnił się w twojej firmie w celu kradzieży informacji, ale to tylko przykłady i nie jedyne możliwości. Po prostu uważaj, czy ktoś nie zerka ci przez ramię. W dzisiejszym świecie wszyscy wszystkich nagrywają.

SOCJOTECHNIKA: To nie jest oczywiste, ale manipulacja emocjonalna i podszywanie się to jedne z najskuteczniejszych metod crackerów. Bardzo często ludzie sami zdradzają ważne informacje albo wpłacają pieniądze, bo myślą, że coś pochodzi od ich banku, ktoś chce im pomóc albo dlatego, że się boją. Inżynieria społeczna wykorzystuje problemy, które u ciebie zauważy: instynktowność, naiwność, poczucie winy, potrzebę towarzystwa, zasadę wzajemności i sam wymień więcej. Nie ufaj żadnym emailom, komunikatom, smsom czy telefonom na temat zagrożenia dla twojego komputera lub wymagającym przekazania wrażliwych danych. Uważaj na osoby, które podają się za techników i czegoś potrzebują! Nie stawiaj uczuć do nowo poznanego człowieka nad swoją prywatność. Jeżeli masz do czynienia z czymś podejrzanym, to oczywiście najlepiej zgłosić to do odpowiednich osób (administratora, szefa, na policję itd.). Czynnik ludzki może pomóc złamać najdoskonalej zabezpieczony system.

DRZWI: Uważaj, gdzie wchodzisz i komu otwierasz. Nie klikaj w programy i strony, których status jest dla ciebie nieznany i uważaj na obce, otwarte sieci. Najczęstsze źródła wirusów to serwisy pornograficzne i nieznane pliki.

Zeskanuj przed użyciem. Nieznane, niezrozumiałe i skrócone linki możesz sprawdzić na https://urlscan.io, gdzie zobaczysz screenshot strony i przebytą drogę. Domeny i pliki przetestujesz na https://www.virustotal.com. Żaden skaner nie zapewnia stuprocentowej pewności, ale zwykle są one w stanie ostrzec cię dzięki odpowiedniej analizie i sprawdzeniu czarnych list.

Z kolei korzystanie z otwartych sieci umożliwia innym odczytanie niezaszyfrowanych danych - w tym możesz się spotkać z próbą wyłudzenia informacji.

Na przykład ktoś zakłada sieć o takiej samej nazwie jak twoja. Łącząc się z nią napotykasz stronę, która informuje, że nastąpił jakiś problem techniczny i trzeba znowu podać hasło. Jeśli dasz się nabrać, to dałeś dostęp do swojego wifi.

Zwracaj uwagę na drobne różnice, na przykład przestawione literki (examlpebank.com, zamiast examplebank.com) i sprawdź, czy jest zielona kłódeczka i kto zweryfikował stronę. Mówiąc inaczej, na początku adresu masz http lub https. To drugie ma na końcu 's,' które oznacza 'secure' i to oznacza zielona ikonka.

Kłódka nie świadczy o uczciwości strony i może być uzyskana za darmo przy pomocy Let's Encrypt. Nie zmienia to faktu, że dzięki niej dane, które odbierasz i wprowadzasz są szyfrowane, więc po przechwyceniu przez kogoś z zewnątrz są nieczytelne. Dlatego strona banku bez niej jest nie do zaakceptowania.

Uważaj na to, co jest zapisane w linku, który klikasz, bo może tam być ukryty złośliwy kod.

Na przykład https://www.google.com/url?q=https%3A%2F%2Fgo.microsoft.com%2Ffwlink%2F%3FLinkId%3D324629&sa=D&sntz=1&usg=AFQjCNFFVvV0OWiOsHfivBMTxfwVwjvBTw wydaje się bezpieczny, przecież to Google, prawda? Nic bardziej mylnego. To łącze stworzone przez złośliwego hakera Microsoftu, który chce, żebyś ściągnął Internet Explorer. 😡

Jeśli nie wejdziesz na stronę i nie klikniesz w program, to nie dasz dostępu. Ktoś może to też zrobić za ciebie, korzystając bez twojej zgody z twojego urządzenia, więc to kolejne zagrożenie.

AKTUALIZACJA: Zawsze aktualizuj software na czas, bo podatności są znajdowane każdego dnia. Jeżeli nie jesteś dobry w komputery, to korzystanie z Windows XP z sentymentu jest kiepskim pomysłem. Stare systemy i programy nie są wspierane i są luki w ich bezpieczeństwie. Aktualizuj też swoją wiedzę, czytając specjalistów mówiących o zagrożeniach (możesz spróbować na przykład stronę Sekuraka: https://www.sekurak.pl). Jest to szczególnie ważne, gdy prowadzisz stronę internetową albo gdy tworzysz program, bo masz na sumieniu wielu użytkowników. Im bardziej nie na czasie jesteś, tym większa szansa, że ktoś znajdzie na ciebie jakiś exploit.

BLOKADA: Zamknij się.a_ Metod zdobywania haseł jest wiele, ale wśród tych wymagających użycia programu wyróżniają się dwie: brute-force i słownikowa.

- Pierwsza opiera się na próbowaniu wszystkich kombinacji określonych znaków (domyślnie a-Z, 0-9) do pewnej długości wyrazu. Im większa długość, tym lepszych wnętrzności potrzeba, żeby nie trwało to zbyt wolno. Google pracuje nad komputerem kwantowym, który jest o wiele szybszy, niż znane nam supermaszyny, więc... Rodzi się tutaj słuszny wniosek, że hasło powinno być długie i warto je co jakiś czas zmieniać.

- Druga korzysta z list słów, ogólnych lub związanych z konkretnym zagadnieniem. Nie ma znaczenia, że połączysz kilka wyrazów, bo to tylko jakiś czas sprawdzania więcej. Dlatego używanie samych słów jest głupie.

Bardziej zaawansowana forma sprowadza się do tworzenia własnej listy, opartej na zindywidualizowanym researchu i ustawieniu programu na próbowanie słów z różną wielkością liter i dodawaniem znaków specjalnych i cyfr. Więc jeśli kluczem dostępu do Facebooka jest imię twojego pupila, zapisane w odpowiedni sposób (ReKsIo1!), to mimo że jest to lepsze hasło niż reksio1, to nadal wcale nie trudno je złamać.

Najbardziej prymitywnymi wersjami są próbowanie najpopularniejszych oraz zgadywanie. 123456 to idiotyzm, ale niektórzy takich używają!

Moje hasła w ogóle nie zawierają słów i zwykle mają po kilkadziesiąt znaków. Wcale nie trudno takie zapamiętać, bo są oparte na zmyślnym, ale prostym szyfrze.

Jeśli stosujesz wszędzie takie samo, to raz zhakowane konto oznacza skompromitowanie wszystkich innych.

b_ Stosuj weryfikację 2-etapową tam, gdzie się da, bo wtedy nawet, jak komuś uda się włamać, to dalej będzie potrzebował komórki. Używanie dwóch wydaje się przesadą, ale gdy zgubisz jedną, to łatwo usuniesz stracony numer.

c_ Ustaw hasło do BIOSu, żeby utrudnić złodziejowi uruchomienie na komputerze systemu, przy pomocy którego wykradnie twoje pliki, w tym hasła.

d_ Zawsze miej zablokowany telefon w kieszeni, bo w przeciwnym razie ryzykujesz udostępnienie czegoś przez przypadek. Wysłałam w ten sposób kilku osobom czyjąś wiadomość głosową.

Kiedy wstajesz od swojego służbowego komputera nawet na chwilę, zablokuj go!

e_ W przypadku niezabezpieczonych sieci i nieszyfrowanych stron można użyć VPN, który chroni twoje dane oraz nie ujawnia adresu IP. Większość jednak przetrzymuje logi i w przypadku złamania prawa zostaniesz wydany policji, więc nie jest to 100%-owa anonimowość. Pamiętaj tylko, żeby nie korzystać z nieznanych VPN-ów, bo niesie to ze sobą więcej zagrożeń niż profitów - nie wiesz kto jest po drugiej stronie!

ZASADY: Zawsze sprawdzaj jakie ustawienia i regulaminy mają systemy, programy i strony, bo te bardzo często godzą w twoją prywatność i wybory. Instalują ci jakieś programy, wyrażasz zgodę na wysyłanie do nich danych itp. Jeśli zgadzasz się z zasadami strony albo nie zmieniłeś ustawień domyślnych, to później nie możesz mieć jakichkolwiek pretensji. Sprawdź je! Pamiętaj też, że korporacja z regulaminem nie budzącym podejrzeń może się do niego nie stosować, no i jest podporządkowana prawu. Musisz też zdać się na historię firmy, opinie i swoje wyczucie. Wpisując w wyszukiwarkę ich nazwę + 'opinie' możesz czasami natrafić na szokujące informacje. A jeżeli jakaś firma współpracuje z rządem, to w zasadzie ma ona swój niewidoczny regulamin. Jeśli uważasz, że to teorie spiskowe i szuryzm, to poczytaj sobie o Snowdenie, który ryzykował życie, żeby ujawnić takie praktyki. Ja dlatego staram się uważać na Google i korzystam z alternatyw (https://www.startpage.com).

LIMIT: Im mniej kont, plików, a nawet przedmiotów posiadasz, i im są lepiej zabezpieczone, tym mniej informacji po sobie pozostawiasz i mniejsza szansa na ich przejęcie. Przy byciu zarejestrowanym na zbyt wielu serwisach zapomnisz o jakimś, albo wyleci ci z głowy hasło, a ktoś to później może wykorzystać. Z tego powodu, dobrym pomysłem jest mieć na skrzynce mailowej folder z wiadomościami powiązanymi ze stronami, z których korzystasz. Nie zakładaj kont gdzie popadnie. Zanim napiszesz post albo zarejstrujesz się, najpierw sprawdź, czy da się to później usunąć, bo bardzo często nie ma takiej możliwości i chodzi to później za tobą. W przypadku plików warto regularnie usuwać śmieci. Jak się tego trzymasz, to bzdury nie zajmują cennego miejsca i łatwiej się "spakować." Niech natłok informacji nie będzie twoją kulą u nogi.

CZYSTOŚĆ: Bałagan niesie chaos, a ten mniejszą kontrolę. Nieporządek to większy problem z pozbyciem się wszystkiego. Jak nie wiesz, gdzie co jest, to zapomnisz o czymś krytycznym. Wcale nie muszą to być podejrzane rzeczy. Na przykład kopia ważnych dokumentów, których wyciek zapewniłby ci problemy finansowe. Albo prywatne zdjęcia.Inna sprawa to poprawne sprzątanie. Kiedy usuwasz plik w systemie, to tak naprawdę pozbywasz się tylko wskaźnika do zawartości w pamięci. Ty nie dostaniesz się tam poprzez ikonkę, ale nadal istnieje. Z czasem zostanie nadpisany przez inne, ale przez jakiś czas da się go odzyskać w całości lub fragmentarycznie. Przywrócenie takich plików może też powiedzieć co przeglądałeś w Internecie, mimo że usunąłeś historię przeglądania. O stronach, które odwiedzałeś powie także po części lista zablokowanych przez antywirus witryn. Sposobów poznania twoich starych poczynań jest więcej. Po usunięciu programów ich część i tak pozostaje w zapisach w rejestrze i w folderach z pobocznymi plikami (na przykład AppData w Windows). Teraz wyobraź sobie, że kiedy oddajesz sprzęt do naprawy, to ktoś może to sobie przeglądać dla zabawy albo nawet z gorszych pobudek. Dopiero wyzerowany plik jest nie do odzyskania.

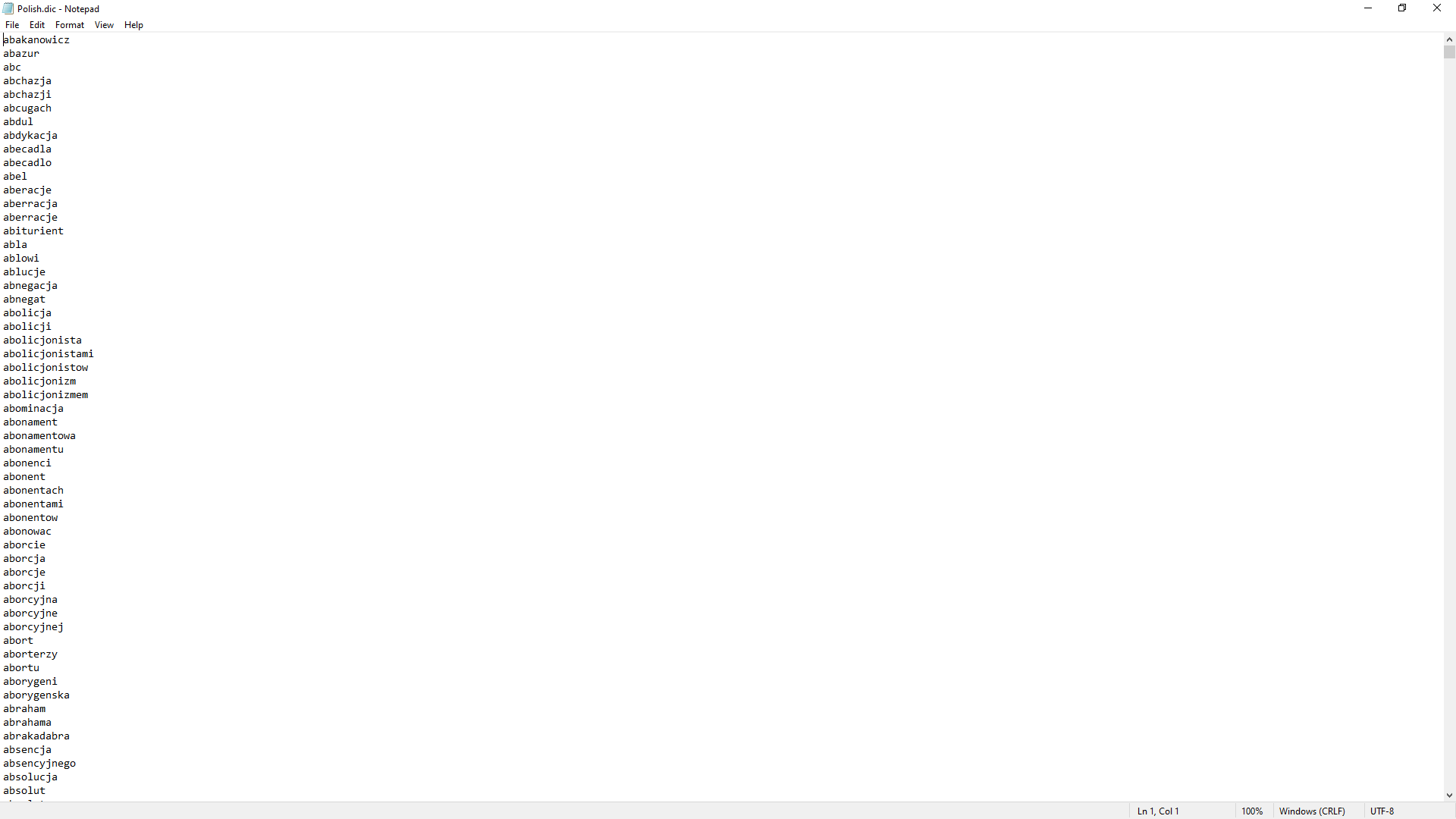

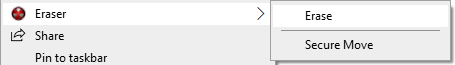

Z pomocą może przyjść na przykład program Eraser: https://eraser.heidi.ie/download/

Zaznaczam jednak, że zerowanie wolnej przestrzeni na dyskach SSD jest niewskazane, gdyż taki zabieg mocno je zużywa. Nie powinno się tego robić często, w szczególności nie metodą 35 przejść.

Pliki usunięte w chmurze także są do odzyskania.

Czyli najprościej: BĄDŹ CZUJNY, sprawdzaj i nie bądź naiwny.

BYCIE PONAD

Nawet jeśli w sieci nie można znaleźć informacji o tobie, to istnieje jeszcze informacja potencjalna. Są to nieudostępnione dane, w twoim lub czyimś posiadaniu, które zawsze mogą wyciec lub zostać wykradzione. Tutaj z pomocą przychodzi druga zasada. Musisz być ponad i mieć zawsze przygotowany plan działania w razie czego. Wtedy nawet, jak zostaniesz skompromitowany, nadal będziesz bezpieczny lub przynajmniej będziesz mógł skutecznie działać. Co możesz zrobić?

- Rób kopie zapasowe. Wtedy odpada szantażowanie usunięciem plików. Zabezpiecz także hasłem te ważne.

- Przygotuj kontakty, które pozwolą ci błyskawicznie zgłosić stracenie danych identyfikacyjnych i zapobiec nieuprawnionemu użyciu. Ja na przykład mam na stronie banku opcję poinformowania o zgubieniu karty, po czym jest ona od razu blokowana i wysyłają mi nową. Dowiedz się też, gdzie szukać pomocy w razie nieuprawnionych działań wobec ciebie.

- Warto zakleić kamerki w urządzeniach, bo podglądanie w taki sposób to nie mit, a szantażujący wykorzysta wszystko.

Nie mam pewności, czy to laptop Zuckerberga, czy jego pracownika, ale skoro oni zaklejają, to wydaje mi się to dobrym powodem. - Analizuj to, co mogłoby się stać w kryzysowych sytuacjach i jak temu przeciwdziałać - twórz scenariusze. To fajna zabawa i możesz do tego wykorzystywać filmy albo samemu coś pisać. Przejście przez realne zagrożenia przynosi metody mające konkretne zastosowania, a nie będące tylko ogólnikami.

- Znaj siebie dobrze i naprawiaj błędy, tak żeby nikt nie mógł wykorzystać przeciwko tobie czegoś, o czym nie potrafisz powiedzieć sam. Niech nikt nie jest w stanie wykazać ci czegoś wstydliwego i nie do obronienia. Po prostu żyj w zgodzie z sumieniem.

- Naucz się mówić o ważnych sprawach szyfrem. W taki sposób istotne dla ciebie informacje staną się dla przechwytującego bełkotem.

- Rzucaj fałszywe poszlaki?

Warto jeszcze wspomnieć, że jeśli prowadzisz firmę, to dobrze jest zatrudnić profesjalnego pentestera, który sprawdzi bezpieczeństwo pod wieloma aspektami. To najlepszy sposób na odkrycie wielu nieoczywistych bubli i uświadomienie sobie co mogłoby nieść ich wykorzystanie.

Jak o czymś nie napisałam, to dlatego, że zamierzam zrobić jeszcze inne artykuły. Zamierzam na przykład powiedzieć o wirtualizacji i sieci cebulowej.

Comments